(Translation and basic information in English at the end of this post).

Das Eintrittstor ist das Private Bug-Bounty-Programm: Wer sich hier anmeldet, reicht seine Findings strukturiert bei Abraxas ein und erhält je nach Kritikalität eine Prämie – von bis zu 10'000 Franken.

Das Angebot zur Teilnahme haben seit dem Start des Programms Ende Mai 2022 mehr als 100 Security Researcherinnen und Researcher angenommen. Kontinuierlich ist die Zahl jener gewachsen, die sich mit dem neuen Ergebnisermittlungssystem der Kantone SG und TG beschäftigen und nach Schwachstellen suchen.

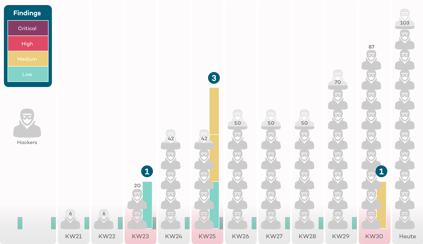

Die Grafik zeigt die erste Zwischenbilanz des neuen Weges in der Schweizer Software-Entwicklung.

Das Abraxas-Team hat den sanften Start des Programms im Private-Modus genutzt, um das erste Abraxas Bug-Bounty-Programm der IT-Dienstleisterin optimal auf die Community der Researcherinnen und Researcher auszurichten. Diese wird von Partner Bug Bounty Switzerland betreut.

Das Produkte- und das Security-Team analysieren fortlaufend, worauf sich die Angreifenden konzentrieren und leiten intern entsprechende Massnahmen ein. Teams, die an unterschiedlichen Komponenten arbeiten und von den Findings betroffen sind, werden enger koordiniert.

«Das Programm verläuft sehr erfolgreich, bringt wertvolle Erkenntnisse und macht allen Beteiligten grossen Spass», sagt Sandro Nafzger, CEO von Bug Bounty Switzerland.

Die Fakten Abraxas Private-Bug-Bounty-Programm

Im Moment sind über 100 ethische Hacker und Security Researcherinnen zum Programm eingeladen worden. Bis Ende Juli sind 16 Meldungen eingegangen. Davon wurden 6 als gültige Sicherheitslücken akzeptiert und folgendermassen bewertet: 2 low, 4 medium, 0 high, 0 critical. Insgesamt wurden dafür CHF 9'400.- an Prämien (Bounties) ausbezahlt.

Die Security Researcher erhalten schnell eine qualifizierte Antwort: Die durchschnittliche Reaktionszeit für eine komplette Analyse liegt im Private-Bug-Bounty-Programm von Abraxas bei 1d 6h 21min.

Anspruchsvolle Aufgabe

Das Ergebnisermittlungssystem mag vielen der Security Researcher eher ungewöhnlich erscheinen. Normalerweise sind solche zentralen Systeme der digitalen Demokratie nicht öffentlich zugänglich. Und die Schwachstellen sind nicht leicht zu finden. Das bestätigen uns die Security Researcherinnen und Researcher im direkten Kontakt. Wir gehen davon aus, dass immer noch welche vorhanden sind.

Die anspruchsvolle Aufgabe besteht darin, in der komplexen, aus mehreren Modulen bestehenden Software die Lücken zu finden, die den demokratischen Prozess gefährden könnten, indem Abstimmungs- und Wahlresultate unbemerkt gefälscht werden können.

Skills aller Akteure im Programm verbessern

Zur Philosophie des Programms, «Sicherheit durch Transparenz», gehört: Abraxas, IT-Dienstleisterin für die digitale Schweiz, stellt den Security Researchern den Quellcode des Ergebnisermittlungssystems zur Verfügung. So können sie ihre Erkenntnisse leichter verifizieren und dokumentieren. Sie erhalten auch Zugang zu einer Vorabversion des realen Systems – inklusive der Umsysteme. Ausserdem besteht die Möglichkeit, verschiedene Rollen im System einzunehmen. Beste Bedingungen für die Suche nach Schwachstellen also – mit einem umfassenden Setup.

Die Teilnahme am Abraxas Bug-Bounty-Programm schärft die Skills der Security Researcherinnen und Researcher. Ausserdem befähigt es Abraxas selbst, die eigenen Sicherheitsabläufe in der Entwicklung laufend zu prüfen und die Software zu härten. Weiter ist es mir und dem Team wichtig, mit den Security Researchern auf Augenhöhe zu kommunizieren, schnell zu reagieren und individuell auf ihre Findings einzugehen. Ein herzliches Dankeschön allen, die mit ihren Findings bereits zur Sicherheit der Schweiz beigetragen haben!

So melden sich Security Researcher an

Für die Teilnahme am privaten Programm, kann man sich hier registrieren – später wird das Programm öffentlich. Bis dahin geniessen Teilnehmende am privaten Programm Vorteile.

This is how the hunt for the bounties goes

Just a few weeks to go and the new result determination system of the cantons of St. Gallen and Thurgau will be transferred to the Public Bug Bounty Program. Time for a first report.

The gateway to the Private Bug Bounty Program: users registering here submit their findings to Abraxas in a structured manner and receive a reward based on criticality worth up to 10,000 Swiss francs.

More than 100 security researchers have accepted the offer since the program was launched at the end of May 2022. The number of those working with the result determination system and searching for vulnerabilities has grown continuously.

The Abraxas team has used the smooth launch of the program to optimally align the first Abraxas Bug Bounty program of the IT service provider for digital Switzerland’s researcher community managed by its partner Bug Bounty Switzerland.

The product and security team continuously analyses what attackers are focusing on and initiate appropriate in-house measures. Teams that work on different components and are affected by the findings are coordinated more closely.

«The program is very successful, provides valuable insights, and is great fun for all involved», says Sandro Nafzger, CEO of Bug Bounty Switzerland.

Currently, more than 100 ethical hackers and security researchers have been invited to join the program. 16 reports have already been received, six of which were accepted as valid vulnerabilities and rated as follows: 2 low, 4 medium, 0 high, 0 critical. A total of CHF 9,400.– was paid out in bounties. The security researchers receive a qualified response immediately. The average response time for the Abraxas Private Bug Bounty Program is 1 d 6 h 21 min – for the whole analysis.

A challenging task

The result determination system may seem rather unusual to many of the security researchers. Normally, such key digital democracy systems are not publicly accessible. The vulnerabilities are not easy to find as confirmed by the security researchers we talked to and we assume that there are still some to be found.

The challenging task is to find in the complex software, which consists of several modules, the gaps which might endanger the democratic process by enabling voting and election results to be falsified without anyone noticing.

Improving the skills of all program participants

As part of its «security through transparency» concept, Abraxas provides the security researchers with the source code of the result determination system. This makes it easier for them to verify and document their findings. They are also given access to a pre-release version of the actual system plus the peripheral systems. Researchers can also assume different roles in the system, thus creating the optimum conditions to search for vulnerabilities – with a comprehensive setup.

Participating in the Abraxas Bug Bounty Program hones the skills of the security researchers. It also enables Abraxas to continuously audit its own security processes during development and to improve software resilience. In addition, it is also important to me and the team to interact with the security researchers on an equal footing, to respond quickly and to address their findings individually. A big thank you to everyone who has contributed to the security of Switzerland with their findings so far.

Register yourself now

To participate in the private program, you can register here - later the program will become public. Until then, participants in the private program enjoy benefits.

Application link: www.bugbounty.ch/hacker/?application_to_program=Abraxas

Über Daniel Scherrer

Daniel Scherrer ist Chief Software Architect bei Abraxas. Er plant und entwickelt Software konsequent entlang bewährter und sicherer Methoden. Er leitet das Abraxas Bug-Bounty-Programm.