Das Finding

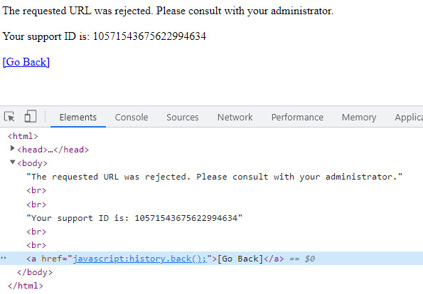

Security Researcher sehen sich oft zuerst in der Umgebung um. So auch «bongo». Er entdeckte eine Möglichkeit auf einer Fehlermeldungsseite der WAF (Web Application Firewall). Sie enthält nämlich einen «Back»-Link.

Der Angreifer kann den Umstand nutzen, dass der Link auch auf eine externe Seite verweisen kann – eben auch auf eine Phishing-Seite, die den User zur Preisgabe persönlicher Daten verführt.

Der Angriff versendet den Link auf seine Phishing-Seite, die direkt auf eine Fehlerseite (der WAF) des Ergebnisermittlungssystems umleitet. Diese Standard-Anzeige der WAF beinhaltet dann den «Back»-Link – der dann nach Betätigung auf die Phishing-Seite führt.

Die Erkenntnis

Den Security Champions und dem restlichen Team von Abraxas war klar, dass «bongo» hier auf ein Detail gestossen ist, das zwar nicht unbedingt kritisch für das Ergebnisermittlungssystem ist, dennoch aber in einer sicheren Softwarelösung eliminiert werden sollte. Eine Haupterkenntnis für das Produkteteam war auf jeden Fall, dass `history.back()` im Javascript doch nicht immer ganz das gleiche Verhalten aufweisen muss, wie die Betätigung des Zurück-Buttons im Browser; zumindest in einigen Browsern in den aktuellen Versionen.

Die Lösung

Das Produktteam konfigurierte die Fehlerseite neu und entfernte den zum Missbrauch einladenden Link – was den User nicht beeinträchtigt. Mit Security Researcher «bongo» ermittelten derweil die Security Champions den finalen CVSS-Wert und stuften die Schwachstelle herunter von 8.1 (hoch) auf 6.1 (mittel). Dies vor allem, weil auch unter Ausnutzung der Schwachstelle kein Zugang zu Daten möglich war – und der Angriff nur gelingt, wenn bereits eine erfolgreiche Phishing-Attacke durchgeführt worden ist. Diese ist ja Voraussetzung dafür, dass der Angriff über den Go-Back-Link gelingt.

Über Bruno Habegger

Bruno Habegger ist Abraxas-Magazin-Autor und Senior Communication Manager. Er verfügt über eine langjährige Erfahrung im ICT- und Energie-Bereich als Journalist, Contentproduzent und Berater. Er war Präsident einer Regionalpartei und an seinem damaligen Wohnort acht Jahre Mitglied der Sicherheitskommission.